Laboratorio de

Redes de Telecomunicaciones

Para esta semana se eligió un articulo referente a las aplicaciones de las redes ad hoc.

Una red Ad Hoc con redes Backbone móviles

Kaixin Xu, Xiaoyan Hong, Mario Gerla

Computer Science Department at UCLA,

Los Angeles, CA 90095

Año 2002

Introducción

Las redes inalámbricas ad hoc tienen un gran importancia ya que no requieren que su infraestructura sea fija, se pueden implementar de forma instantánea y tienen una gran facilidad para reconfigurarse.

Una red móvil ad hoc (MANET) es homogénea (tiene características comunes) a una red inalámbrica ad hoc.

Pero como las redes ad hoc tienen poca estabilidad por lo que las redes MANET y las inalámbricas tienden a ser parecidas (poco estables).

Lo anterior se demostró en un experimento que dio como resultado, entre otras cosas, que el rendimiento de los nodos disminuye mucho más rápido en pruebas reales que en teóricas.

Para evitar el tener este tipo de problemas en el articulo se propone una solución que es el crear una red ad hoc física de forma jerárquica y redes móviles inalámbricas backbone.

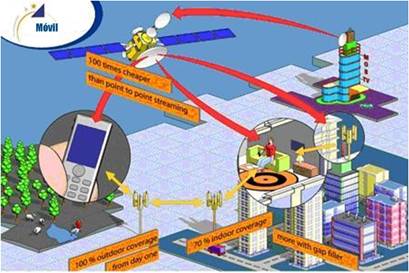

La red jerárquica se le conoce como red backbone móvil (MBN), en la imagen siguiente se ve una MBN de dos niveles.

Dentro de la imagen hay unos nodos llamados Nodos Backbone (BNs), estos tienen un radio de gran alcance para establecer enlaces inalámbricos entre cada nodo. El conjunto de los nodos y los nodos backbone forman (como se ve en la imagen) una red backbone.

Existe tres puntos que se deben de considerar antes de crear una red backbone

- El número óptimo de Nodos Blackbone a usar

- La forma en la que se desplegaran estos nodos

- Enrutamiento

Explicando los puntos:

La manera de elegir el número óptimo de nodos se explicara en el siguiente punto.

Teniendo la cantidad optima de nodos, lo siguiente seria como se distribuirán en todo el lugar. Al momento de elegir esto se puede presentar problemas en la movilidad de los nodos. Para esto se utiliza esquemas de clúster.

El enrutamiento debe operar con eficacia y eficiencia. Para lograr esto se debe de utilizar de manera eficiente los enlaces inalámbricos que tiene la red.

Numero optimo de Nodos de Backbone

El rendimiento óptimo de cada nodo de una red ad hoc con nodos móviles n es obtenido de la siguiente ecuación:

Teniendo que:

W: Ancho de banda

El rendimiento óptimo tiende a bajar cuando se incremente el número de nodos, por lo que se recomienda tener el menor número de nodos móviles posibles (Menos de 100 nodos).

Pero en dado caso que no pueda cumplir lo anterior, o sea se tengan redes de gran escala, en las que se tienen cientos o miles de nodos. La solución es partir los nodos en grupos, en cada grupo se elige un líder que tendría comunicación con los lideres de otros grupos y los nodos que están dentro de un grupo solo se pueden comunicar con los nodos del mismo grupo, teniendo una especie de cluster local.

Cada grupo se podría considerar como una pequeña red ad hoc.

Como se menciono anteriormente, cada lider del cluster (grupo) se conecta con los otros lideres utilizando radios de gran alcance lo que se forma una red backbone de nivel superior lo que esto sería otra red ad hoc.

El rendimiento de cada nodo se ve limitado por el número de redes backbone generadas.

Usando la imagen de la red backbone para analizar el número optimo de nodos blackbone (BN). Tenemos que N es el número móvil de nodos por lo que sería una constante, M es la variable que indica el número de BN.

Los nodos N son agrupados alrededor de cada BN. Si se tiene la optima circunstancia, si la red se reparte por igual, se puede asumir que el número de nodos en cada grupo es N / m. Teniendo que W1 y W2 serían el ancho de banda de canal del clúster local y de la red backbone, respectivamente.

En base a esto el rendimiento de cada nodo dentro de un clúster seria

El rendimiento por nodo de los nodos en la red backbone es igual a:

Lo anterior debe de cumplir la siguiente condición:

Evaluación de la simulación del algoritmo de clústers

Teniendo el numero de optimo de BN el siguiente paso es cómo implementarlos, la forma sencilla es pre-asignar los BN y dispersarlos. Sin embargo esto tiene problemas.

La forma de seleccionar los backnones es mediante elección de backbones. Este proceso se lleva a cabo de forma dinámica y el backbone elegido debe de dispersarse en la zona.

Esquemas de Ruteo

Teniendo los datos anteriores. La cuestión ahora sería el enrutamiento. Los enlaces troncales entre las BN proporcionan un "atajo" y ancho de banda adicional. Los esquemas de enrutamiento deben ser capaces de utilizar estos atajos para destinos remotos.

Critica Constructiva

De este articulo lo que aprendí es que la mayoría de las redes extensas hacen uso de clúster para evitar que consuman el menor ancho de banda posible.

En algunos casos el clúster no es la solución correcta por lo que se hacen uso de esquemas de ruteo para poder lograr consumir el menor ancho de banda posible. En otras palabras aunque tengas una red extensa pero no consume mucho ancho de banda esta no sirve, lo optimo es que consuma el menor ancho posible sin perder lo extenso de esta.

También aprendí de la red ad hoc usando redes backbone móviles se tuvo que implementar el uso de las backbone ya que la red ad hoc por si sola tiene problemas con el enrutamiento por lo que no sería optima.

Las redes backbone hacen uso de lo mencionado anteriormente (clústers y esquemas de enrutamiento) para que sean lo mejor posible, estas se pueden reunir en grupos pequeños (clústers locales) dependiendo el tamaño de nodos que se tengan y cada grupo tiene el líder el cual se comunica con los otros lideres para hacer las cosas, todo esto formando una red.

Referencia Bibliográfica

Kaixin Xu, Xiaoyan Hong, Mario Gerla, "Una red Ad Hoc con redes Backbone móviles", 2002. Disponible en: